Gestion des accès privilégiés (PAM)

Protégez le environment numérique de votre organisation et atteignez efficacement les objectifs Zero Trust en mettant en œuvre des workflows de gestion des accès Privileged pour minimiser les cyber-risques.

Approuvé par

Intégrer les principes Zero Trust

dans Privileged Access Management

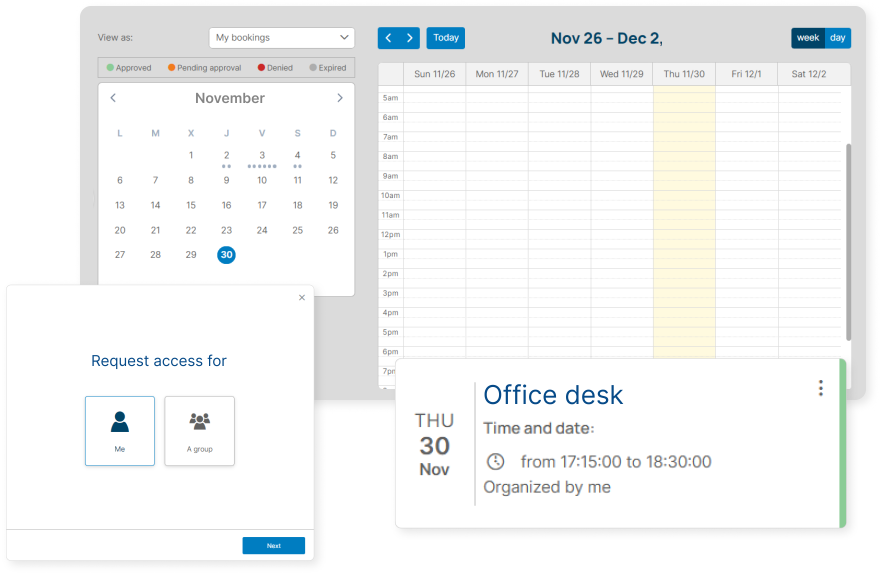

Réservation de ressources

Le module Resource Reservation de Thinfinity rationalise le processus de fourniture d'un accès temporaire aux applications à distance pour les employés, les sous-traitants et les vendors. Avec une interface facile à utiliser, il permet la configuration et l'approbation rapides des privileges d'accès temporaires, améliorant ainsi la sécurité et l'efficacité. Cette approche s'aligne sur les principes Zero Trust en garantissant que l'accès est géré de manière sécurisée et accordé en fonction du besoin d'utilisation.

Rationalisez les processus avec les flux de travail Approval de Thinfinity

Demandes d'approbation automatiséesval

Facilite le traitement rapide et efficace des demandes d’accès grâce à des mécanismes de flux de travail automatisés.

Conception de flux de travail personnalisable

Provides a la capacité de personnaliser les flux de travail appropriés pour s'aligner sur les exigences organisationnelles et les politiques d'accès uniques, en prenant en charge various types de rôles tels que les administrateurs, les utilisateurs et les supervisors.

Système d'approbation à plusieurs niveaux

Prend en charge les processus d'approbation complexes et à plusieurs niveaux pour une sécurité et un contrôle améliorés des autorisations d'accès over.

Notifications en temps réel

Tient les parties concernées informées grâce à des notifications instantanées sur le portail et par e-mail sur les demandes et décisions d'approbation.

Piste d’audit et conformité

Assure une piste d'audit complète des approvals à des fins de conformité, providing la transparence et la responsabilité dans la gestion des accès.

Cas d'utilisation

Accès temporaire et temporel pour les employés

Intègre des processus d'approbation efficaces pour les demandes d'accès temporaires, garantissant une authentification rapide et sécurisée.

Permet des autorisations d'accès précises et limitées dans le temps pour les employés temporaires, en s'alignant sur les besoins du projet à court terme et en améliorant la sécurité.

Adhère strictement aux accès les moins privilege, accordant aux employés temporaires uniquement les droits nécessaires pour exercer leurs fonctions professionnelles spécifiques.

Offre une compatibilité avec plusieurs Identity Providers (IDP), garantissant une intégration transparente avec les systèmes d'authentification externes various.

Comprend une surveillance robuste et des journaux d'audit détaillés, offrant une visibilité et un suivi complets des activités des employés temporaires et des modèles d'accès.

Fournisseur Pri1TP35Gestion des accès en mosaïque (VPAM)

VPAM permet un accès sécurisé vendor aux actifs de votre organisation, étendant les meilleures pratiques de sécurité d'accès privileged au-delà du périmètre.

Comprend un système intuitive pour autoriser les demandes de reservation et gérer l'accès vendor, en s'alignant sur les besoins de votre organisation en matière de flux de travail.

Utilisez une structure d'autorisation flexible pour créer des rôles personnalisés pour vendors, adaptés aux exigences d'accès et opérationnelles spécifiques.

Les informations d'identification gérées sont directement injectées pour les sessions à distance, garantissant que vendors never reçoive les mots de passe réels, améliorant à la fois la sécurité et l'efficacité opérationnelle.

L'accès est limité au strict minimum requis, l'accent étant mis sur des modèles d'accès juste à temps pour éviter les privilèges excessifs ou persistants des fournisseurs.

Accès sécurisé à l'infrastructure cloud

Présente des processus faciles à utiliser et approuvésval pour une connexion sécurisée, améliorant ainsi la productivité des ingénieurs developer et DevOps dans le cloud.

Offre des solutions d'accès transparentes et sécurisées, adaptées aux infrastructures cloud diverse.

Implémente des mécanismes d'authentification advanced, garantissant un accès sécurisé et fiable à toutes les opérations basées sur le cloud.

Comprend des outils d'audit complets, fournissant des informations transparentes et détaillées sur l'accès et l'utilisation dans les environnements cloud.

Spécialement conçu pour prendre en charge les exigences uniques de l'infrastructure cloud, facilitant des opérations fluides et sécurisées pour les developers et les ingénieurs.

CARACTERISTIQUES de base

Préféré par les équipes du monde entier pour garantir un accès sécurisé

Thinfinity permet des connexions sécurisées et fluides aux cadres informatiques, aux services cloud et aux systèmes OT depuis n'importe quel emplacement, évitant ainsi le besoin de VPN améliorant la sécurité et un accès transparent.

Obtenez un contrôle total des sessions over privileged avec un suivi et une documentation détaillés, garantissant une conformité sans effort et une oversight sécurisée.

Implémentez le moins privilege et l'accès juste à temps, en fournissant aux utilisateurs l'accès à distance nécessaire pendant la durée exacte nécessaire, optimisant ainsi la sécurité.

Surveillez les activités privileged en temps réel avec un système advanced qui alerte les administrateurs en cas d'activités inhabituelles, améliorant ainsi la réponse en matière de sécurité.

Intégrez des authentifications multifacteurs, sans mot de passe et SAML pour un accès efficace et sécurisé au système, améliorant ainsi l'expérience utilisateur et la sécurité.

Atteignez la conformité SOC 2 avec des audits et des analyses de session approfondis, offrant des informations immédiates et historiques pour une gestion robuste de la sécurité.

Points forts du produit

Architecture de confiance zéro (ZTA)

Développez les meilleures pratiques Privileged Access Management (PAM) pour englober l’accès à distance. Alignée sur les principes de confiance zéro, la solution de Thinfinity garantit que tous les accès dans l'entreprise sont justifiés, correctement dimensionnés et méticuleusement documentés. Il permet un accès juste à temps adapté aux équipes internes, aux systèmes vendors externes et aux systèmes OT, en utilisant des contrôles d'accès détaillés les moins privilege.

Simplifiez l'accès pour les utilisateurs finaux

L'accès à distance privilégié permet une expérience utilisateur fluide qui permet aux utilisateurs de travailler avec les outils de leur choix.

En négociant toutes les connexions via une voie d’accès unique et sécurisée, votre surface d’attaque est considérablement réduite. La surveillance et l'audit sont également simplifiés grâce à l'obtention d'une liste unique de points de terminaison autorisés disponibles pour chaque utilisateur.

Bénéficiez d’une surveillance complète sur les sessions privilégiées

Rationalisez la gestion des sessions à distance à l'aide de la plateforme centralisée de Thinfinity, compatible avec un large éventail de protocoles : RDP, VNC, HTTPS, SSH, SQL, Webdav, WAG, TN3250, TN5250, Thinfinity VNC et VirtualUI. Les administrateurs ont un contrôle complet sur la planification des sessions, l'accès des utilisateurs et les autorisations des applications, ainsi que la possibilité de capturer et de review les données de session.

Connectons nous

Nous voulons connaître vos défis et vous aider à atteindre vos objectifs.

Parlez-nous, nous vous écoutons.