Gestão de Acessos Privilegiados (PAM)

Proteja o ambiente digital da sua organização e atinja com eficiência as metas de Zero Trust implementando fluxos de trabalho de gerenciamento de acesso Privileged para minimizar riscos cibernéticos.

Confiável por

Incorpore princípios de confiança zero

em gerenciamento de acesso privilegiado

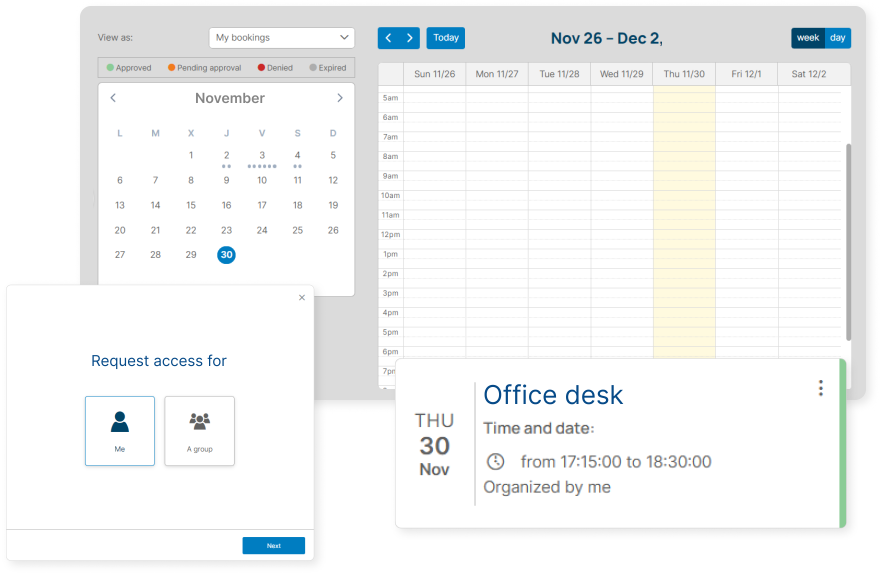

Reserva de recursos

O módulo Resource Reservation do Thinfinity agiliza o processo de providing acesso remoto temporário a aplicativos para funcionários, contratados e vendors. Com uma interface fácil de usar, permite a rápida configuração e aprovação de acessos temporários privileges, aumentando a segurança e a eficiência. Essa abordagem se alinha aos princípios de Zero Trust, garantindo que o acesso seja gerenciado com segurança e concedido conforme a necessidade de uso.

Simplifique processos com fluxos de trabalho Approval do Thinfinity

Solicitações automatizadas de Approval

Facilita o tratamento rápido e eficiente de solicitações de acesso com mecanismos de fluxo de trabalho automatizados.

Design de fluxo de trabalho personalizável

O Prov tem a capacidade de personalizar fluxos de trabalho adequados para se alinhar com requisitos organizacionais e políticas de acesso exclusivos, acomodando vários tipos de funções, como administradores, usuários e supervisors.

Sistema de aprovação multinível

Suporta processos de aprovação complexos e de várias camadas para maior segurança e controle de permissões de acesso do TP35Ter.

Notificações em tempo real

Mantém as partes relevantes informadas com notificações instantâneas no portal e por e-mail sobre solicitações e decisões de aprovação.

Trilha de auditoria e conformidade

Garante uma trilha de auditoria completa de aprovação para fins de conformidade, proporcionando transparência e responsabilidade no gerenciamento de acesso.

Casos de uso

Acesso temporário e baseado em tempo para funcionários

Incorpora processos eficientes de aprovação para solicitações de acesso temporário, garantindo autenticação rápida e segura.

Permite permissões de acesso precisas e por tempo limitado para funcionários temporários, alinhando-se às necessidades do projeto de curto prazo e aumentando a segurança.

Adere estritamente ao acesso mínimo privilege, concedendo aos funcionários temporários apenas os direitos necessários para desempenhar suas funções profissionais específicas.

Oferece compatibilidade com vários Identity Providers (IDPs), garantindo integração perfeita com sistemas de autenticação externa various.

Inclui monitoramento robusto e registros de auditoria detalhados, oferecendo visibilidade completa e rastreamento de atividades e padrões de acesso de funcionários temporários.

Fornecedor Pri1TP35Gerenciamento de acesso em mosaico (VPAM)

O VPAM permite acesso seguro vendor aos ativos da sua organização, estendendo as melhores práticas de segurança de acesso privileged além do perímetro.

Apresenta um sistema intuitivove para autorizar solicitações de reserva e gerenciar o acesso vendor, alinhando-se às necessidades do seu fluxo de trabalho organizacional.

Utilize uma estrutura de permissão flexível para criar funções personalizadas para vendors, adaptadas a requisitos operacionais e de acesso específicos.

As credenciais gerenciadas são injetadas diretamente para sessões remotas, garantindo que o vendors never receba senhas reais, aumentando a segurança e a eficiência operacional.

O acesso é limitado ao mínimo necessário, com ênfase em modelos de acesso just-in-time para evitar privilégios excessivos ou persistentes do fornecedor.

Acesso seguro à infraestrutura em nuvem

Introduz processos de aplicação fáceis de usar para conexão segura, aprimorando a produtividade do engenheiro Developer e DevOps na nuvem.

Oferece soluções de acesso seguras e contínuas, personalizadas para infraestruturas em nuvem diverse.

Implementa mecanismos de autenticação advanced, garantindo acesso seguro e confiável para todas as operações baseadas em nuvem.

Apresenta ferramentas de auditoria extensas, fornecendo insights transparentes e detalhados sobre acesso e uso em ambientes de nuvem.

Projetado especificamente para dar suporte às demandas exclusivas da infraestrutura em nuvem, facilitando operações tranquilas e seguras para developers e engenheiros.

Recursos principais

Preferido por equipes em todo o mundo por garantir acesso seguro

O Thinfinity permite conexões seguras e fluidas com estruturas IT, serviços em nuvem,vices e sistemas OT de qualquer local, a1TP35Atendendo à necessidade de VPNs, aumentando a segurança e o acesso contínuo.

Obtenha controle total das sessões over privileged com rastreamento e documentação detalhados, garantindo conformidade sem esforço e oversight seguro.

Implemente acesso mínimo privilege e just-in-time, proporcionando aos usuários o acesso remoto necessário pela duração exata necessária, otimizando a segurança.

Monitore atividades privileged em tempo real com um sistema advanced que alerta os administradores sobre atividades incomuns, melhorando a resposta de segurança.

Incorpore autenticações multifatoriais, sem senha e SAML para acesso eficiente e seguro ao sistema, melhorando a experiência do usuário e a segurança.

Conformidade Achieve SOC 2 com auditorias e análises de sessão aprofundadas, oferecendo insights imediatos e históricos para um gerenciamento de segurança robusto.

Destaques do produto

Arquitetura Zero Trust (ZTA)

Expanda as práticas recomendadas de Privileged Access Management (PAM) para abranger o acesso remoto. Alinhada com os princípios de confiança zero, a solução da Thinfinity garante que todo o acesso em toda a empresa seja justificado, dimensionado adequadamente e meticulosamente documentado. Ele permite acesso just-in-time personalizado para equipes internas, vendors externos e sistemas OT, usando controles de acesso detalhados e menos privilege.

Simplifique o acesso para usuários finais

O Acesso Remoto Privilegiado permite uma experiência de usuário tranquila que permite que os usuários trabalhem com as ferramentas que desejam.

Ao intermediar todas as conexões por meio de um caminho de acesso único e seguro, sua superfície de ataque é significativamente reduzida. A supervisão e a auditoria também são simplificadas com a obtenção de uma lista única de endpoints autorizados disponíveis para cada usuário.

Obtenha supervisão completa sobre sessões privilegiadas

Simplifique o gerenciamento de sessões remotas usando a plataforma centralizada do Thinfinity, compatível com uma ampla variedade de protocolos: RDP, VNC, HTTPS, SSH, SQL, Webdav, WAG, TN3250, TN5250, Thinfinity, VNC e VirtualUI. Os administradores têm controle total sobre o agendamento da sessão, o acesso do usuário e as permissões do aplicativo, juntamente com a capacidade de capturar e recuperar dados da sessão.

Vamos nos conectar

Queremos ouvir sobre seus desafios e ajudá-lo a alcançar seus objetivos.

Fale conosco, estamos ouvindo.