Gestión de acceso privilegiado (PAM)

Proteja el entorno digital de su organización y alcance eficazmente los objetivos de confianza cerove implementando flujos de trabajo de gestión de acceso Privileged para minimizar los riesgos cibernéticos.

Confían en nosotros

Incorporar principios de confianza cero

en Gestión de Acceso Privilegiado

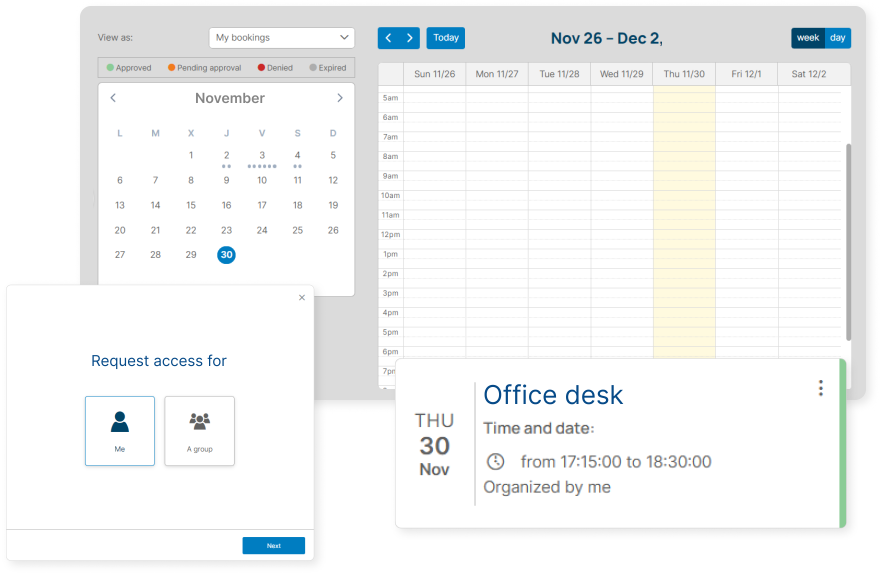

Planificador de recursos

El módulo de reserva de recursos vation de Thinfinity agiliza el proceso de acceso remoto temporal a aplicaciones providing para empleados, contratistas y vendors. Con una interfaz fácil de usar, permite la configuración y aprobación rápidas de privileges de acceso temporal, mejorando la seguridad y la eficiencia. Este enfoque se alinea con los principios de Confianza Cero al garantizar que el acceso se administre y otorgue de forma segura según la necesidad de uso.

Optimice los procesos con los flujos de trabajo Approval de Thinfinity

Solicitudes de aprobación automatizadas

Facilita el manejo rápido y eficiente de las solicitudes de acceso con mecanismos de flujo de trabajo automatizados.

Diseño de flujo de trabajo personalizable

Prov ofrece la capacidad de personalizar flujos de trabajo apropiadosval para alinearse con requisitos organizacionales únicos y políticas de acceso, acomodando various tipos de roles como administradores, usuarios y supervisors.

Sistema de aprobación multinivel

Admite procesos de aprobación complejos y de varios niveles para mejorar la seguridad y el control de los permisos de acceso.

Notificaciones en tiempo real

Mantiene informadas a las partes relevantes con notificaciones instantáneas en el portal y por correo electrónico sobre solicitudes y decisiones aprobadas.

Seguimiento de auditoría y cumplimiento

Garantiza un seguimiento de auditoría completo de las aprobaciones con fines de cumplimiento, proporcionando transparencia y responsabilidad en la gestión del acceso.

Casos de uso

Acceso temporal y basado en tiempo para empleados

Incorpora procesos eficientes de aprobación de solicitudes de acceso temporal, garantizando una autenticación rápida y segura.

Permite permisos de acceso precisos y por tiempo limitado para empleados temporales, alineándose con las necesidades de proyectos a corto plazo y mejorando la seguridad.

Se adhiere estrictamente al acceso mínimo privilege, otorgando a los empleados temporales solo los derechos necesarios para realizar sus funciones laborales específicas.

Ofrece compatibilidad con múltiples Identity Providers (IDP), lo que garantiza una integración perfecta con los sistemas de autenticación externos various.

Incluye monitoreo sólido y registros de auditoría detallados, que ofrecen total visibilidad y seguimiento de las actividades y patrones de acceso de los empleados temporales.

Gestión de acceso en privilegiado del proveedor (VPAM)

VPAM permite el acceso seguro vendor a los activos de su organización, extendiendo las mejores prácticas de seguridad de acceso privileged más allá del perímetro.

Cuenta con un sistema intuitive para autorizar solicitudes de reservavation y administrar el acceso vendor, alineándose con las necesidades del flujo de trabajo de su organización.

Utilice una estructura de permisos flexible para crear roles personalizados para vendors, adaptados a requisitos operativos y de acceso específicos.

Las credenciales administradas se inyectan directamente para sesiones remotas, lo que garantiza que vendors never receive contraseñas reales, lo que mejora tanto la seguridad como la eficiencia operativa.

El acceso se limita al mínimo requerido, con énfasis en modelos de acceso justo a tiempo para evitar privilegios de proveedor excesivos o persistentes.

Acceso seguro a la infraestructura de la nube

Presenta procesos fáciles de aplicar para una conectividad segura, mejorando la productividad de los ingenieros developer y DevOps en la nube.

Ofrece soluciones de acceso seguras y sin problemas, adaptadas a infraestructuras de nube diverse.

Implementa mecanismos de autenticación advanced, lo que garantiza un acceso seguro y confiable para todas las operaciones basadas en la nube.

Cuenta con amplias herramientas de auditoría que brindan información transparente y detallada sobre el acceso y el uso en entornos de nube.

Diseñado específicamente para soportar las demandas únicas de la infraestructura de la nube, facilitando operaciones fluidas y seguras para los operadores e ingenieros developers.

Características principales

Preferido por equipos a nivel mundial para garantizar un acceso seguro

Thinfinity permite conexiones seguras y fluidas a marcos de TI, servicios en la nube y sistemas OT desde cualquier ubicación, evitando la necesidad de VPN que mejoren la seguridad y el acceso fluido.

Obtenga control total de las sesiones de over privileged con seguimiento y documentación detallados, lo que garantiza un cumplimiento sin esfuerzo y oversight seguro.

Implemente acceso mínimo privilege y justo a tiempo, providing a los usuarios con el acceso remoto necesario durante el tiempo exacto necesario, optimizando la seguridad.

Supervise las actividades privileged en tiempo real con un sistema advanced que alerta a los administradores sobre actividades inusuales, mejorando la respuesta de seguridad.

Incorpore autenticaciones SAML, sin contraseña y de múltiples factores para un acceso eficiente y seguro al sistema, mejorando la seguridad y la experiencia del usuario.

Logre el cumplimiento de SOC 2 con auditorías y análisis de sesiones en profundidad, ofreciendo información histórica e inmediata para una gestión de seguridad sólida.

Productos Destacados

Arquitectura de confianza cero (ZTA)

Amplíe las mejores prácticas de Privileged Access Management (PAM) para abarcar el acceso remoto. Alineada con los principios de confianza cero, la solución de Thinfinity garantiza que todo el acceso en toda la empresa esté justificado, escalado adecuadamente y documentado meticulosamente. Permite un acceso justo a tiempo adaptado para equipos internos, vendores externos y sistemas OT, utilizando controles de acceso detallados y mínimos.

Simplifique el acceso para los usuarios finales

El acceso remoto privilegiado permite una experiencia de usuario fluida que les permite trabajar con las herramientas que desean.

Al intermediar todas las conexiones a través de una vía de acceso única y segura, su superficie de ataque se reduce significativamente. La supervisión y la auditoría también se simplifican al obtener una lista única de puntos finales autorizados disponibles para cada usuario.

Obtenga una supervisión completa de las sesiones privilegiadas

Optimice la administración de sesiones remotas utilizando la plataforma centralizada de Thinfinity, compatible con una amplia gama de protocolos: RDP, VNC, HTTPS, SSH, SQL, Webdav, WAG, TN3250, TN5250, Thinfinity VNC y VirtualUI. Los administradores tienen control total sobre la programación de sesiones, el acceso de usuarios y los permisos de aplicaciones, junto con la capacidad de capturar y review datos de sesión.

Conectémonos

Queremos conocer sus desafíos y ayudarlo a lograr sus objetivos.

Hable con nosotros, lo estamos escuchando.