Verwaltung privilegierter Zugriffe (PAM)

Schützen Sie die digitalen Netzwerke Ihres Unternehmens und erreichen Sie effektiv die Zero-Trust-Ziele, indem Sie Privileged Access Management-Workflows implementieren, um Cyber-Risiken zu minimieren.

Vertraut von

Integrieren Sie die Zero-Trust-Prinzipien

in Privileged Access Management

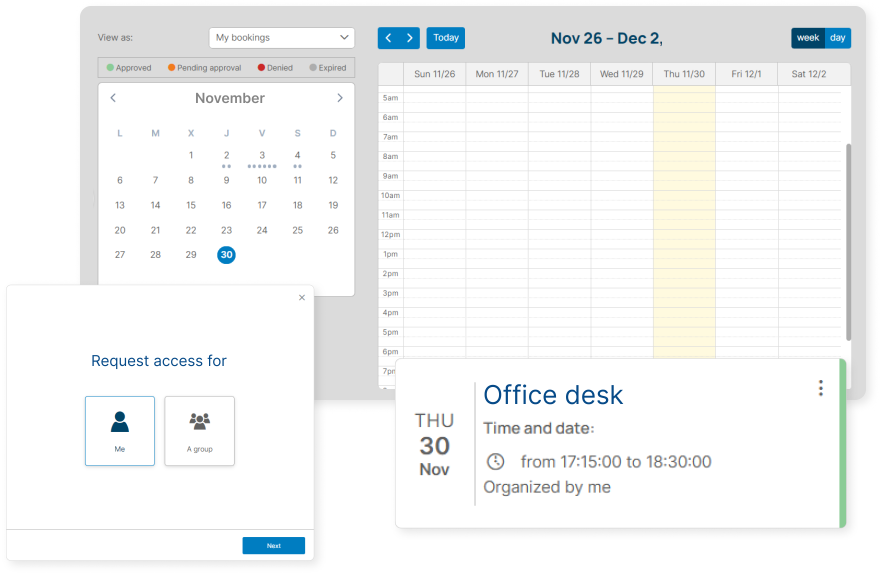

Ressourcenreservierung

Das Resource Reservation-Modul von Thinfinity rationalisiert den Prozess der temporären Bereitstellung des Remote-Anwendungszugriffs für Mitarbeiter, Auftragnehmer und 1TP35Vertragspartner. Mit einer benutzerfreundlichen Oberfläche ermöglicht es die schnelle Einrichtung und Genehmigung temporärer Zugriffsprivilegien und erhöht so die Sicherheit und Effizienz. Dieser Ansatz steht im Einklang mit den Zero-Trust-Prinzipien, indem er sicherstellt, dass der Zugriff sicher verwaltet und nach Bedarf gewährt wird.

Optimieren Sie Prozesse mit den Approval-Workflows von Thinfinity

Automatisierte Genehmigungsanfragen

Erleichtert die schnelle und effiziente Bearbeitung von Zugriffsanfragen mit automatisierten Workflow-Mechanismen.

Anpassbares Workflow-Design

Prov bietet die Möglichkeit, geeignete Arbeitsabläufe anzupassen, um sie an individuelle organisatorische Anforderungen und Zugriffsrichtlinien anzupassen, und berücksichtigt dabei verschiedene Rollentypen wie Administratoren, Benutzer und Vorgesetzte.

Goedkeuringssysteem op meerdere niveaus

Unterstützt komplexe, mehrstufige Genehmigungsprozesse für mehr Sicherheit und Kontrolle der Zugriffsberechtigungen anderer.

Echtzeitbenachrichtigungen

Houdt relevante partijen op de hoogte met directe meldingen in het portaal en per e-mail over goedkeuringsverzoeken en besluiten.

Audit Trail und Compliance

Gewährleistet einen vollständigen Prüfpfad der Genehmigungen für Compliance-Zwecke und sorgt für Transparenz und Verantwortlichkeit bei der Zugriffsverwaltung.

Anwendungsfälle

Temporärer und zeitbasierter Zugang für Mitarbeiter

Integriert effiziente Approval-Prozesse für temporäre Zugriffsanfragen und gewährleistet so eine schnelle und sichere Authentifizierung.

Ermöglicht präzise, zeitlich begrenzte Zugangsberechtigungen für temporäre Mitarbeiter, die sich an kurzfristigen Projektanforderungen orientieren und die Sicherheit erhöhen.

Hält sich strikt an die Mindestzugriffsrechte und gewährt Zeitarbeitskräften nur die Rechte, die sie für die Ausübung ihrer spezifischen Aufgaben benötigen.

Bietet Kompatibilität mit mehreren Identity Providers (IDPs) und gewährleistet eine nahtlose Integration mit various externen Authentifizierungssystemen.

Beinhaltet robuste Überwachung und detaillierte Prüfprotokolle und bietet vollständige vissibilität und Verfolgung der Aktivitäten und Zugriffsmuster temporärer Mitarbeiter.

Anbieter Privileged Access Management (VPAM)

VPAM ermöglicht den sicheren vendor-Zugriff auf die Vermögenswerte Ihres Unternehmens und erweitert die Best Practices der privileged-Zugriffssicherheit über den Perimeter hinaus.

Verfügt über ein intuitives System zur Autorisierung von Reservierungsanfragen und zur Verwaltung des vendor-Zugriffs, passend zu den Anforderungen Ihres organisatorischen Arbeitsablaufs.

Nutzen Sie eine flexible Berechtigungsstruktur, um benutzerdefinierte Rollen für vendors zu erstellen, die auf spezifische Zugriffs- und Betriebsanforderungen zugeschnitten sind.

Verwaltete Anmeldeinformationen werden direkt für Remote-Sitzungen eingefügt, wodurch sichergestellt wird, dass vendors never tatsächliche Passwörter erhalten, was sowohl die Sicherheit als auch die betriebliche Effizienz erhöht.

De toegang is beperkt tot het absoluut vereiste minimum, met de nadruk op just-in-time-toegangsmodellen om buitensporige of aanhoudende leveranciersrechten te voorkomen.

Sicherer Zugriff auf die Cloud-Infrastruktur

Führt benutzerfreundliche, geeignete Prozesse für sichere Verbindungen ein und verbessert die Produktivität von Cloud-Developer- und DevOPs-Ingenieuren.

Bietet nahtlose und sichere Zugangslösungen, maßgeschneidert für diverse Cloud-Infrastrukturen.

Implementiert advanced-Authentifizierungsmechanismen und gewährleistet so einen sicheren und zuverlässigen Zugriff für alle Cloud-basierten Vorgänge.

Verfügt über umfangreiche Auditing-Tools und bietet transparente und detaillierte Einblicke in den Zugriff und die Nutzung über Cloud-Umgebungen hinweg.

Speziell entwickelt, um die besonderen Anforderungen der Cloud-Infrastruktur zu unterstützen und einen reibungslosen, sicheren Betrieb für de1TP35-Teloperatoren und Ingenieure zu ermöglichen.

Kernfunktionen

Wird von Teams weltweit bevorzugt, um einen sicheren Zugriff zu gewährleisten

Thinfinity maakt vanaf elke locatie veilige, vloeiende verbindingen met IT-frameworks, cloudservices en OT-systemen mogelijk, waardoor de noodzaak voor VPN's wordt vermeden die de beveiliging en naadloze toegang verbeteren.

Erhalten Sie die volle Kontrolle über privileged-Sitzungen mit detaillierter Nachverfolgung und Dokumentation und sorgen Sie so für mühelose Compliance und sichere oversight.

Implementieren Sie Mindestprivilege und Just-in-Time-Zugriff, um Benutzern den erforderlichen Fernzugriff für genau die benötigte Dauer zu gewähren und so die Sicherheit zu optimieren.

Überwachen Sie private Aktivitäten in Echtzeit mit einem Advanced-System, das Administratoren auf ungewöhnliche Aktivitäten aufmerksam macht und so die Sicherheitsreaktion verbessert.

Integrieren Sie Multi-Faktor-, passwortlose und SAML-Authentifizierungen für einen effizienten, sicheren Systemzugriff und verbessern Sie das Benutzererlebnis und die Sicherheit.

Erreichen Sie die SOC 2-Konformität mit detaillierten Sitzungsprüfungen und -analysen und bieten Sie sofortige und historische Einblicke für ein robustes Sicherheitsmanagement.

Produkt Höhepunkte

Zero-Trust-Architektur (ZTA)

Erweitern Sie die Best Practices von Privileged Access Management (PAM) um den Fernzugriff. Basierend auf den Zero-Trust-Prinzipien stellt die Lösung von Thinfinity sicher, dass der gesamte Zugriff im gesamten Unternehmen gerechtfertigt, ordnungsgemäß skaliert und sorgfältig dokumentiert ist. Es ermöglicht einen Just-in-Time-Zugriff, der auf interne Teams, externe vendors und OT-Systeme zugeschnitten ist, und verwendet detaillierte Zugriffskontrollen mit den geringsten Prioritäten.

Vereinfachen Sie den Zugriff für Endbenutzer

Privileged Remote Access zorgt voor een soepele gebruikerservaring waardoor gebruikers kunnen werken met de tools die ze willen.

Door alle verbindingen via één enkel beveiligd toegangspad tot stand te brengen, wordt uw aanvalsoppervlak aanzienlijk verkleind. Toezicht en auditing worden ook vereenvoudigd doordat er voor elke gebruiker één enkele lijst met geautoriseerde eindpunten beschikbaar is.

Vollständige Übersicht über privilegierte Sitzungen

Optimieren Sie die Remote-Sitzungsverwaltung mithilfe der zentralisierten Plattform von Thinfinity, die mit einer Vielzahl von Protokollen kompatibel ist: RDP, VNC, HTTPS, SSH, SQL, Webdav, WAG, TN3250, TN5250, Thinfinity, VNC und VirtualUI. Administratoren haben die vollständige Kontrolle über die Sitzungsplanung, den Benutzerzugriff und die Anwendungsberechtigungen sowie die Möglichkeit, Sitzungsdaten zu erfassen und erneut anzuzeigen.

Verbinden wir uns

Wir möchten mehr über Ihre Herausforderungen erfahren und Ihnen helfen, Ihre Ziele zu erreichen.

Sprechen Sie uns an, wir hören zu.