Gestione degli accessi privilegiati (PAM)

Proteggi l'environment digitale della tua organizzazione e raggiungi efficacemente gli obiettivi Zero Trustve implementando i flussi di lavoro Privileged Access Management per ridurre al minimo i rischi informatici.

Scelto da

Incorporare i principi Zero Trust

nella gestione degli accessi privilegiati

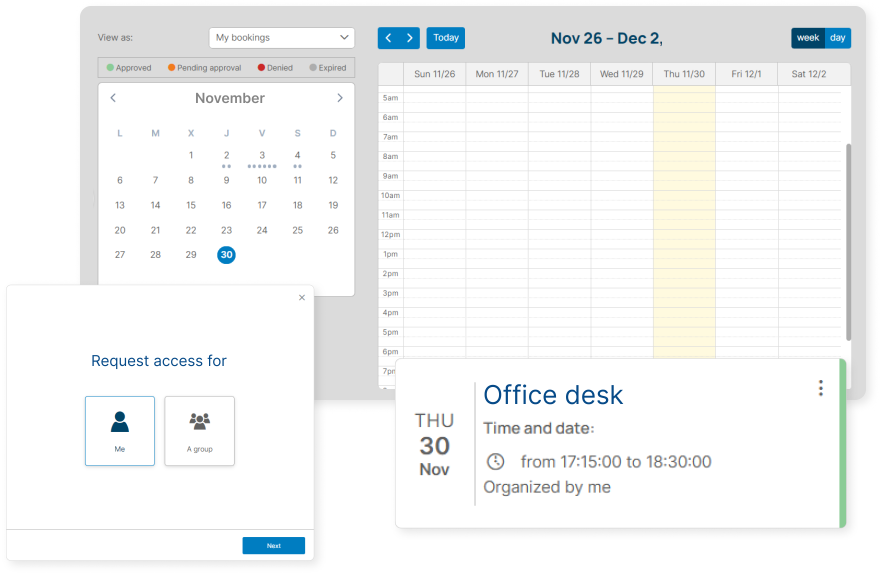

Prenotazione risorse

Il modulo Resource Reservation di Thinfinity semplifica il processo di accesso temporaneo alle applicazioni remote providing per dipendenti, appaltatori e vendors. Con un'interfaccia facile da usare, consente la configurazione rapida e l'approvazione di privileges ad accesso temporaneo, migliorando la sicurezza e l'efficienza. Questo approccio è in linea con i principi Zero Trust garantendo che l'accesso sia gestito in modo sicuro e concesso in base alla necessità di utilizzo.

Semplifica i processi con i flussi di lavoro Approval di Thinfinity

Richieste automatizzate di Approval

Facilita la gestione rapida ed efficiente delle richieste di accesso con meccanismi di flusso di lavoro automatizzati.

Progettazione del flusso di lavoro personalizzabile

Provi offre la possibilità di personalizzare i flussi di lavoro approval per allinearli ai requisiti organizzativi e alle politiche di accesso unici, adattando tipi di ruolo various come amministratori, utenti e supervisors.

Sistema di approvazione multilivello

Supporta processi approval complessi e multilivello per una maggiore sicurezza e controllo delle autorizzazioni di accesso over.

Notifiche in tempo reale

Mantiene informate le parti interessate con notifiche istantanee nel portale e tramite e-mail sulle richieste e decisioni di approvazione.

Traccia di controllo e conformità

Garantisce una traccia di controllo completa di approvals per scopi di conformità, trasparenza e responsabilità di providing nella gestione degli accessi.

Casi d'uso

Accesso temporaneo e basato sul tempo per i dipendenti

Incorpora efficienti processi approval per richieste di accesso temporanee, garantendo un'autenticazione rapida e sicura.

Consente autorizzazioni di accesso precise e limitate nel tempo per i dipendenti temporanei, allineandosi alle esigenze dei progetti a breve termine e migliorando la sicurezza.

Aderisce rigorosamente all'accesso minimo privilege, garantendo ai dipendenti temporanei solo i diritti necessari per svolgere le loro specifiche funzioni lavorative.

Offre compatibilità con più Identity Provider (IDP), garantendo una perfetta integrazione con i sistemi di autenticazione esterni various.

Include un monitoraggio affidabile e registri di controllo dettagliati, che offrono una completa visibility e il monitoraggio delle attività e dei modelli di accesso dei dipendenti temporanei.

Fornitore Pri1TP35Gestione degli accessi affiancati (VPAM)

VPAM consente l'accesso sicuro di vendor alle risorse della tua organizzazione, estendendo le migliori pratiche di sicurezza dell'accesso privileged oltre il perimetro.

Dispone di un sistema intuitive per autorizzare le richieste di prenotazione e gestire l'accesso a vendor, in linea con le esigenze del flusso di lavoro organizzativo.

Utilizza una struttura di autorizzazioni flessibile per creare ruoli personalizzati per vendors, su misura per requisiti operativi e di accesso specifici.

Le credenziali gestite vengono inserite direttamente per le sessioni remote, garantendo a vendor never di ricevere password effettive, migliorando sia la sicurezza che l'efficienza operativa.

L'accesso è limitato al minimo indispensabile, con particolare attenzione ai modelli di accesso just-in-time per evitare privilegi eccessivi o persistenti da parte del fornitore.

Accesso sicuro all'infrastruttura cloud

Introduce processi approval facili da navigate per la connessione sicuravity, migliorando il cloud developer e DevOps engineer productivity.

Offre soluzioni di accesso continue e sicure, su misura per le infrastrutture cloud diverse.

Implementa meccanismi di autenticazione advanced, garantendo un accesso sicuro e affidabile per tutte le operazioni basate su cloud.

Dispone di strumenti di controllo estesi, che forniscono informazioni trasparenti e dettagliate sull'accesso e sull'utilizzo negli ambienti cloud.

Progettato specificatamente per supportare le esigenze specifiche dell'infrastruttura cloud, facilitando operazioni fluide e sicure per developers e ingegneri.

Caratteristiche principali

Preferito dai team di tutto il mondo per garantire un accesso sicuro

Thinfinity consente connessioni sicure e fluide a framework IT, servizi cloud e sistemi OT da qualsiasi luogo, evitando la necessità di VPN che migliorano la sicurezza e l'accesso senza interruzioni.

Ottieni il pieno controllo over pri1TP35Sessioni affiancate con monitoraggio e documentazione dettagliati, garantendo conformità semplice e sicurezza oversight.

Implementa l'accesso minimo privilege e just-in-time, offrendo agli utenti provile l'accesso remoto necessario per l'esatta durata necessaria, ottimizzando la sicurezza.

Monitora le attività privileged in tempo reale con un sistema advanced che avvisa gli amministratori di attività insolite, migliorando la risposta di sicurezza.

Incorpora autenticazioni multifattore, senza password e SAML per un accesso efficiente e sicuro al sistema, migliorando l'esperienza utente e la sicurezza.

Ottieni la conformità SOC 2 di ve con audit e analisi approfonditi delle sessioni, offrendo approfondimenti immediati e storici per una solida gestione della sicurezza.

Punti salienti del prodotto

Architettura Zero Trust (ZTA)

Espandi le migliori pratiche Privileged Access Management (PAM) per includere l'accesso remoto. In linea con i principi Zero Trust, la soluzione di Thinfinity garantisce che tutti gli accessi all'interno dell'azienda siano giustificati, adeguatamente dimensionati e meticolosamente documentati. Consente un accesso just-in-time su misura per team interni, vendor esterni e sistemi OT, utilizzando controlli di accesso dettagliati meno privilege.

Semplifica l'accesso per gli utenti finali

L'accesso remoto privilegiato consente un'esperienza utente fluida che consente agli utenti di lavorare con gli strumenti che desiderano.

Mediando tutte le connessioni attraverso un unico percorso di accesso sicuro, la superficie di attacco viene notevolmente ridotta. La supervisione e il controllo sono inoltre semplificati grazie alla disponibilità di un unico elenco di endpoint autorizzati per ciascun utente.

Ottieni una supervisione completa sulle sessioni privilegiate

Semplifica la gestione delle sessioni remote utilizzando la piattaforma centralizzata di Thinfinity, compatibile con un'ampia gamma di protocolli: RDP, VNC, HTTPS, SSH, SQL, Webdav, WAG, TN3250, TN5250, Thinfinity VNC e VirtualUI. Gli amministratori hanno il controllo completo della pianificazione delle sessioni, dell'accesso degli utenti e delle autorizzazioni delle applicazioni, oltre alla possibilità di acquisire e rielaborare i dati della sessione.

Connettiamoci

Vogliamo conoscere le tue sfide e aiutarti a raggiungere i tuoi obiettivi.

Parla con noi, ti ascoltiamo.